آنچه در این مقاله میخوانید

۶ ابزار برای بررسی آسیبپذیری امنیتی برنامههای Node.js

۶ آبان ۱۳۹۹

آسیبپذیری امنیتی میتواند در همه محصولها وجود داشته باشد. هرچه نرمافزار شما بزرگتر شود، احتمال وجود آسیبپذیری نیز بیشتر میشود. آسیبپذیریها فرصت نفوذ به برنامه را ایجاد میکنند که میتواند تجربهکاربری را تحت تاثیر قرار دهد یا حتی باعث از بین رفتن برنامه شما شود. همچنین در دنیای پرسرعت امروز، با تقاضای شرکتها برای فرایندهای توسعه سریع و یا بهروزرسانیها، میزان آسیبپذیری افزایش مییابد و در این میان نفوذگران همه جا حضور دارند و به دنبال آسیبپذیریها میگردند.

به همین دلیل اهمیت بررسی آسیبپذیریهای امنیتی برنامهتان زیاد میشود و میبایست در اسرع وقت به آنها بپردازید تا از ایمن بودن محصول نهایی اطمینان حاصل کرده و در طولانی مدت در وقت خود صرفهجویی کنید.

در ادامه خواهید خواند:

- آسیبپذیریها در Node.js

- ابزارها

- ۱) Retire.js

- ۲) WhiteSource Renovate

- ۳) OWASP Dependency-Check

- ۴) OSS INDEX

- ۵) Acunetix

- جمعبندی

آسیبپذیریها در Node.js

وجود آسیبپذیریهای امنیتی در Node.js بسیار رایج است و ما از ابزارهای متنباز استفاده میکنیم زیرا نمیخواهیم دوباره چرخ را از اول اختراع کنیم. این امر توسعه برنامهها را آسان و سریع میکند، اما در عین حال ممکن است برنامه ما را در معرض آسیبپذیریهای احتمالی قرار دهد.

بهترین کاری که میتوانیم در این شرایط انجام دهیم، بررسی امنیت پکیجهای مورد استفادهمان است زیرا هرچه از وابستگیهای بیشتری استفاده کنیم، امکان وجود آسیبپذیریها بیشتر میشود. اما بررسی دستی وابستگیها میتواند استرسزا و زمانبر باشد. به همین دلیل ما به ابزارهای خودکار نیاز داریم تا در این روند به ما کمک کنند.

با هاست Node.js، برنامههای خودت را سریع و امن اجرا کن.

✅ راهاندازی فوری ✅ محیط Node.js ✅ مقیاسپذیری آسان

خرید و راهاندازی هاست Node.js

ابزارها

در ادامه برخی از ابزارهایی که برای بررسی آسیبپذیری امنیتی استفاده میشوند بررسی و ارائه شدهاند.

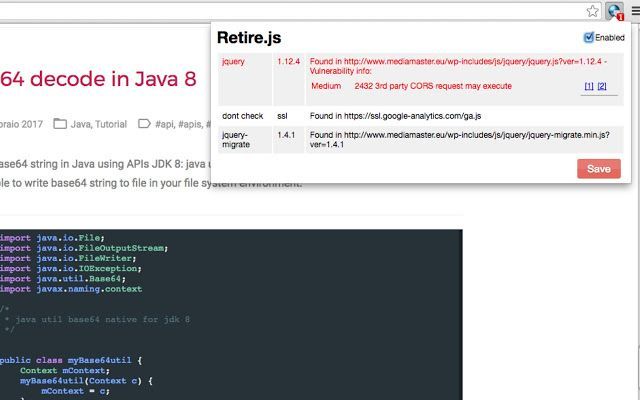

۱) Retire.js

Retire.js به توسعهدهندگان کمک میکند تا نسخههای کتابخانهها یا ماژولهای آسیبپذیر در برنامههای Node.js را تشخیص دهند و به چهار روش قابل استفاده است:

- یک اسکنر در خط فرمان برای بررسی برنامههای Node.js.

- افزونه Grunt با نام

grunt-retireکه برای بررسی برنامههایی که Grunt در آنها فعال است، استفاده میشود. - افزونههای مرورگر Chrome و FireFox که کتابخانههای ناامن را تشخیص داده و هشدارهایی در کنسول توسعهدهنده ایجاد میکند.

- افزونهای برای Burp و OWASP Zap که در تست نفوذ از آنها استفاده میشود.

۲) WhiteSource Renovate

WhiteSource Renovate یک ابزار متنباز چند پلتفرمی و چند زبانه است که مسئولیت بهروزرسانی خودکار وابستگیهای موجود در برنامه را به عهده میگیرد.

میتوانیم در این ابزار به ویژگیهایی مانند pull request در زمانی که نیاز است وابستگیها بهروز شوند، پشتیبانی از سیستمعاملهای مختلف، تغییر آسان و بسیاری از موارد دیگر اشاره داشت. همچنین تمام تغییرها و تاریخچه commitهای هر بهروزرسانی را در کنار برنامه قرار میدهد.

از این ابزار میتوان به روشهای مختلفی استفاده کرد:

- ابزار خط فرمان برای خودکار سازی فرایند بهروزرسانی وابستگیها به وابستگیهای غیر آسیبپذیر

- برنامه GitHub برای خودکارسازی این فرایند در ریپازیتوریهای GitHub

- برنامههای GitLab برای ادغام روند اتوماسیون در ریپازیتوریهای GitLab

همچنین یک ابزار CLI دارد که میتواند قابلیتهای بیشتری را در اختیار شما قرار دهد و در نتیجه تاثیر بیشتری بر کارآمدی برنامه شما خواهد داشت.

۳) OWASP Dependency-Check

Dependency-Check یک CPA است و از این ابزار برای مدیریت و ایمن سازی نرمافزارهای متنباز استفاده میشود و توسعهدهندگان میتوانند از آن برای شناسایی آسیبپذیریهای عمومی در Node.js، Python و Ruby استفاده کنند.

این ابزار، وابستگیهای پروژه را تحلیل و اطلاعات مربوط به هر وابستگی را جمعآوری میکند تا وجود CPEها را بررسی کند. هر وابستگی که آسیبپذیری داشته باشد دارای شناسه مشخصی است و اگر آنها را پیدا کند یک لیست از CVEها میسازد.

شما میتوانید از ابزار Dependency-Check به عنوان یک ابزار CLI، یک افزونه Maven، یک Ant Task و یک افزونه Jenkins، استفاده کنید.

۴) OSS INDEX

OSS Index به توسعهدهندگان امکان میدهد تا میلیونها کامپوننت را برای بررسی آسیبپذیر بودن یا نبودن آنها جستجو کنند. این به توسعهدهندگان کمک میکند تا از امنیت کامپوننتهای مورد استفادهشان اطمینان حاصل کنند.

همچنین ابزارها و افزونههای مختلفی را برای زبانهای برنامهنویسی مانند JavaScript در اختیار توسعهدهندگان قرار میدهد و اینگونه توسعهدهندگان میتوانند پروژههایشان را برای بررسی آسیبپذیریهای متنباز اسکن کنند و همچنین امنیت را در روند توسعه پروژهشان به همراه داشته باشند.

۵) Acunetix

Acunetix یک اسکنر برای بررسی آسیبپذیریهای امنیتی وب است که به توسعهدهندگان در شناسایی آسیبپذیریهای امنیتی برنامههای Node.js کمک میکند و آنها را قادر میسازد تا آسیبپذیریها را رفع کنند. همچنین میتوانید از این برنامه به مدت ۱۴ روز، برای اسکن برنامهها به صورت رایگان استفاده کنید.

مزایای استفاده از این اسکنر برای اسکن برنامههای وب، بسیار زیاد است:

- بررسی بیش از ۳۰۰۰ آسیبپذیری

- تجزیه و تحلیل لینکهای خارجی برای بررسی بدافزارها و URLهای فیشینگ

- اسکن کدهای HTML، JavaScript، برنامههای تک صفحهای و وب سرویسها

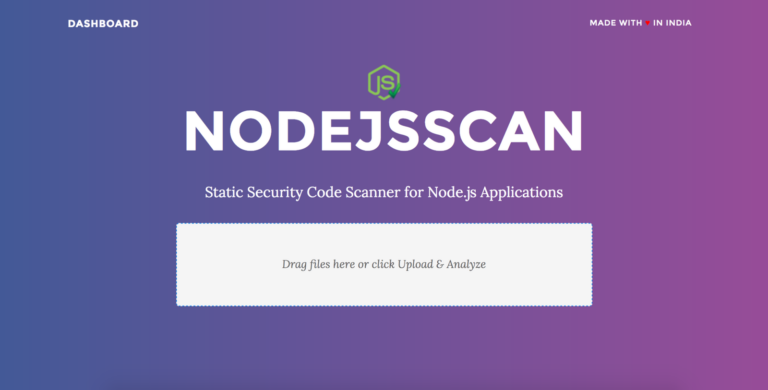

۶) NODEJSSCAN

NodeJsScan یک اسکنر SAST است و با آن به کشف آسیبپذیریهای امنیتی در برنامههای وب و برنامههای بدون سرور میپردازند.

توسعهدهندگان میتوانند از آن به عنوان یک ابزار CLI (که به NodeJsScan اجازه میدهد تا در CI/CDها استفاده شود) و یا یک برنامه وب استفاده کنند که دارای APIهایی برای زبان Python است.

جمعبندی

پکیجها، کتابخانهها و کامپوننتهای Node.js بهطور منظم منتشر میشوند و متنباز بودن آنها به یافتن آسیبپذیریهای امنیتی کمک میکند، همچنین این موضوع در زمانی که شما از Node.js، Apache Struts vulnerabilities، و یا هر فریمورک متنباز دیگر استفاده میکنید، صادق است.

توسعهدهندگان میبایست مراقب آسیبپذیریهای نسخههای جدید پکیجها باشند و بدانند که چه زمانی لازم است آنها را بهروزرسانی کنند اما ابزارهای فوق میتوانند روند تولید محصولهای کارآمد و قابل اعتماد را آسان کنند.